گزارش شرکت مهندسی شبکه گستر (تامین کننده آنتی ویروس دانشگاه)

جمعه شب به وقت ایران – 22 اردیبهشت ماه، منابع متعدد از انتشار گسترده باجافزار جدیدی با عنوان WanaCrypt0r خبر دادند. باجافزاری که با خاصیت کرم گونه و با بهرهجویی از یک ضعف امنیتی در بخش SMB سیستم عامل Windows از روی نخستین دستگاه آلوده شده، بهسرعت خود را در سطح شبکه و اینترنت تکثیر میکند.

ماجرای آسیبپذیری مورد استفاده WanaCrypt0r به حدود یک ماه قبل و انتشار اسناد محرمانهای باز میگردد که در جریان آن فایلهای سرقت شده از یک گروه نفوذگر حرفهای با نام Equation که وابستگی اثبات شدهای به “سازمان امنیت ملی” دولت آمریکا (NSA) دارد توسط گروه Shadow Brokers بر روی اینترنت به اشتراک گذاشته شدند. در بین این فایلها، بهرهجوهایی به چشم میخوردند که از یک ضعف امنیتی روز صفر در بخش سیستم عامل Windows که به EternalBlue موسوم شد سوءاستفاده میکردند. یک ماه پیش از درز این اطلاعات شرکت مایکروسافت اقدام به عرضه اصلاحیهای با شناسه MS17-010 بهمنظور ترمیم آسیب پذیری مذکور نموده بود.

نویسنده یا نویسندگان WanaCrypt0r نیز با استفاده از بهرهجوی این آسیبپذیری باجافزار خود را به کرمی بسیار مخرب تبدیل کردهاند.

تنها در انگلیس، آلودگی تعداد زیادی از بیمارستانهای این کشور به این باج افزار سبب تعطیلی برخی از بخشهای این مراکز درمانی شده است. مرکز اصلی سلامت لندن به نام Barts Health به بیماران توصیه کرده که بیماران به مراکز درمانی دیگری مراجعه کنند. برخی دیگر از مراکز درمانی این کشور نیز مجبور به ترخیص زود هنگام بیماران و محدود کردن خدمات رادیولوژی خود شدهاند. حتی یکی از بیمارستانها تصمیم گرفته که بخش اورژانس خود را تعطیل کرده و فقط به موارد حیاتی رسیدگی کند.

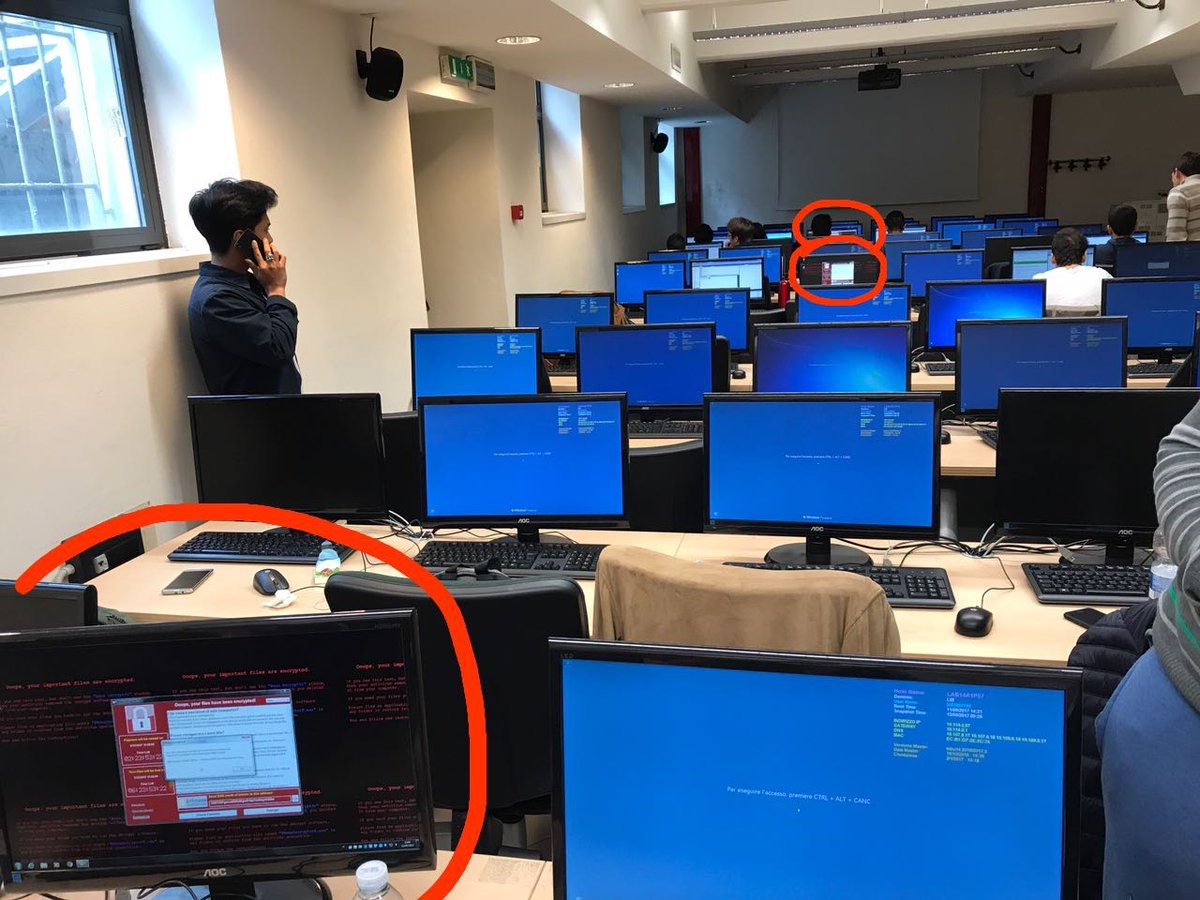

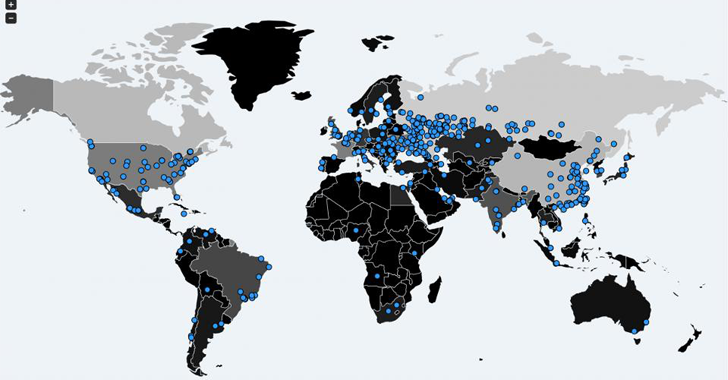

در زمان نگارش این گزارش بیش از 140 هزار دستگاه در 99 کشور جهان به این باجافزار آلوده شدهاند و انتظار میرود شمار این آلودگیها به سرعت افزایش پیدا کند. به گزارش شرکت مهندسی شبکه گستر، در ایران نیز، تعداد قابل توجهی از سیستمها به این باجافزار مخرب آلوده شدهاند.

اصلیترین راهکار در پیشگیری از آلوده شدن به این باجافزار اطمینان از نصب بودن اصلاحیهMS17-010 و بکارگیری نرمافزار ضدویروس مناسب و بهروز است.

شرکت مهندسی شبکه گستر در گزارشی به تحلیل و بررسی باجافزار WanaCrypt0r که با نام Ransom-WannaCry نیز شناخته میشود پرداخته است. این گزارش در اینجا قابل دریافت و مطالعه است.

گزارش انتشار باج افزار WanaCrypt0r به نقل از مركز تخصصي آپا

بزرگترین حمله باجافزاری تاریخ اینترنت! همه در خطرند!

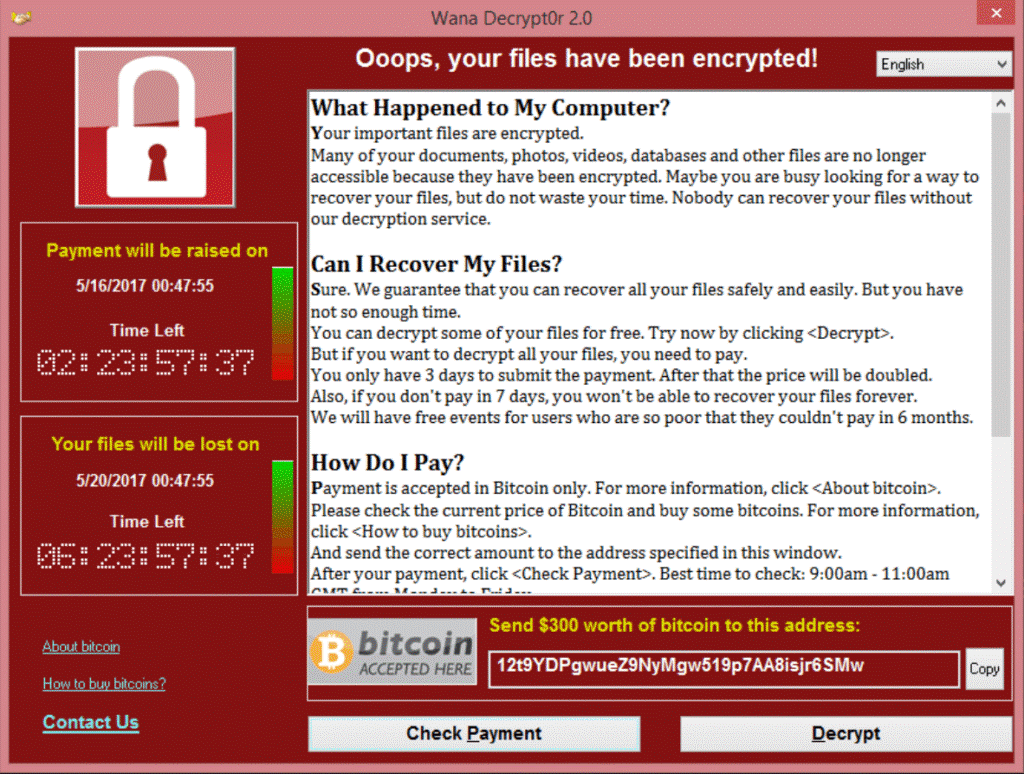

خلاصه: در انتهای هفته گذشته باجافزاری جدید با نام WannaCry تعداد زیادی از سیستمها را در کشورهای مختلف آلوده نموده است. این باجافزار فایلهای قربانی را رمز کرده و برای رمزگشایی آنها درخواست ۳۰۰ دلار امریکا باج میکند. این باجافزار به دلیل استفاده از یک آسیبپذیری که روی ویندوز وجود داشته و آژانس ملی امنیت امریکا از آن برای نفوذ به سیستمها استفاده مینمود، استفاده میکند اگر یک کامپیوتر در یک سازمان یا شرکت آلوده به این باجافزار شود، اقدام به آلوده نمودن بقیه سیستمهای آسیبپذیر در شبکه محلی میکند.

در ساعات اولیه جمعه 22 اردیبهشت ۱۳۹۶ یک کمپین باجافزاری هزاران کامپیوتر شرکتهای خصوصی و سازمانهای دولتی را در سراسر جهان آلوده به باجافزار نمودهاند. این حمله را میتوان بزرگترین حمله آلوده نمودن به باجافزار تاکنون نامید. این باجافزار به نامهای مختلفی همچون WannaCry، Wana Decrypt0r، WannaCryptor و WCRY شناخته میشود. این باجافزار همانند دیگر باجافزارها دسترسی قربانی به کامپیوتر و فایلها را سلب کرده و برای بازگرداندن دسترسی درخواست باج مینماید.

مساله مهمی که در مورد این باجافزار وجود دارد این است که برای پخش شدن از یک کد اکسپلویت متعلق به آژانس امنیت ملی آمریکا به نام EternalBlue استفاده میکند که توسط گروه دلالان سایه ماه گذشته کشف شد.

این کد اکسپلویت از یک آسیب پذیری روی ویندوز استفاده میکند. این آسیبپذیری که با شناسنه MS17-010 برای مایکروسافت شناخته میشود روی سرویس SMB مایکروسافت قرار دارد که وظیفه آن به اشتراک گذاشتن فایلها در شبکه محلی است. مایکروسافت پس از افشای این آسیبپذیری برای آن وصله منتشر نمود؛ اما کامپیوترهایی که این وصله را دریافت ننمودهاند نسبت به این حمله و آلودگی به این باجافزار آسیبپذیر هستند.

این باجافزار این توانایی را دارد که کامپیوترهایی که این آسیبپذیری در آنها وصله نشده است را جستجو کرده و آنها را آلوده کند. این توانایی باعث شده سرعت گسترش این باجافزار به صورت حیرتانگیزی بالا باشد.

تنها در چند ساعت این باجافزار بیش از 45.000 کامپیوتر را در بیش از ۷۴ کشور آلوده نموده است. این آمار تا صبح یکشنبه به بیش از 210.000 رسیده است. روسیه، اوکراین و هند بیشترین آلودگی را داشتهاند.

بر اساس گزارشها تنها در انگلیس کار ۱۶ بیمارستان به دلیل آلودگی به این باجافزار مختل شده است. همچنین بیش از ۸۵٪ کامپیوترهای موسسه اسپانیش تلکام به این بدافزار آلوده شده است. طبق آمار شرکت MalwateTech دیروز تعداد سیستمهای آلوده شده در روسیه، چین و امریکا به ترتیب 11.200، 6.500 و 1600 UDP بوده است.

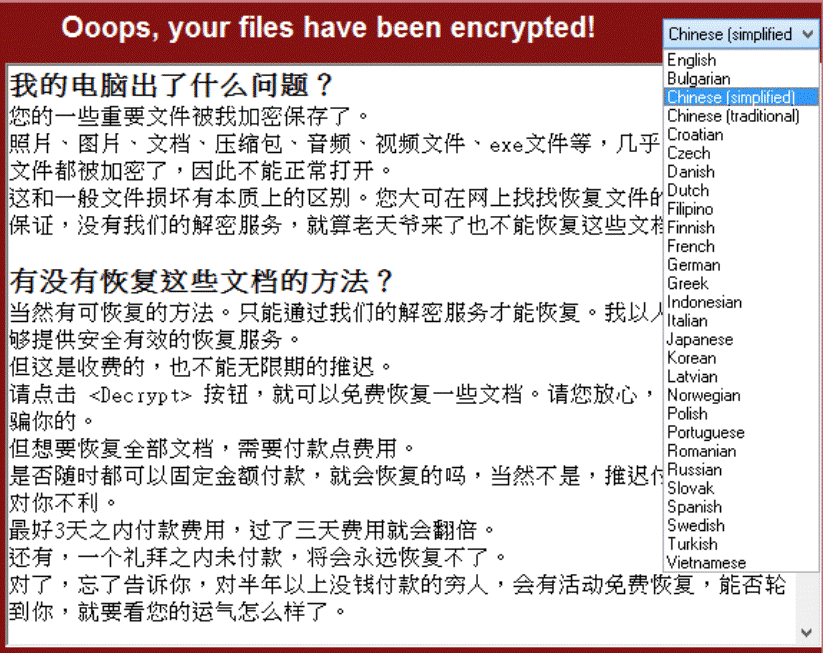

تصاویر زیر تصاویر پیامی است که باجافزار به قربانی نمایش میدهد. پیام باجافزار به زبانهای مختلف قابل مشاهده است.

این باجافزار با استفاده از شبکه TOR و استفاده از حسابهای بیتکوین هویت خود را مخفی نموده است. حسابهای بیتکوین متعلق به این باجافزار از ساعات ابتدایی آلودگی پول زیادی به عنوان باج دریافت نمودهاند. تابحال بیش از 28 پرداخت دریافت شده است. یعنی تنها در ساعات اولیه بیش از 9000 دلار باج دریافت شده است.

نحوه تاثیرگذاری این باجافزار هنوز به صورت دقیق مشخص نشده اما موردی که مشخص است استفاده از ایمیلهای فیشینگ و لینکهای آلوده در سایتهای غیر معتبر برای پخش باجافزار است.

بر اساس بررسی معکوس این باجافزار مشخص شده که این باجافزار به محض اینکه روی سیستم نصب میشود اقدام به رمز کردن فایل های کاربر نمیکند. او ابتدا تلاش میکند به آدرس زیر متصل شود. در صورتی که بتواند به این آدرس متصل شود روی سیستم تاثیر نمیگذارد ولی اگر نتواند به آن متصل شود، اقدام به آلوده کردن سیستم میکند.

hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

طبیعتا این آدرس وجود ندارد اما کارشناسان شرکت MalwareTech توانستهاند با ثبت آن و دادن امکان دسترسی به این آدرس، جلوی توزیع این باجافزار را بگیرند.

این باجافزار فایلهای با پسوند زیر را رمز میکند.

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .ott, .sxw, .stw, .uot, .3ds, .max, .3dm, .ods, .ots, .sxc, .stc, .dif, .slk, .wb2, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .ps1, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .3gp, .mkv, .3g2, .flv, .wma, .mid, .m3u, .m4u, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .bz2, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .602, .hwp, .snt, .onetoc2, .dwg, .pdf, .wk1, .wks, .123, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc

کاربران برای حفظ امنیت خود در مقابل این باجافزار ابتدا لازم است هرچه زودتر وصله امنیتی منتشر شده توسط مایکروسافت را که آسیبپذیری سرویس SMB را برطرف نموده است نصب کنند. نصب این وصله به صورت خودکار با بهروزرسانی ویندوز انجام میشود. اگر به هر دلیل علاقهای به بهروزرسانی ویندوز ندارید میتوانید وصله مورد نظر را از اینجا دانلود کنید.

خوشبختانه مایکروسافت یک بهروزرسانی اضطراری برای مقابله با این باجافزار منتشر نموده که حتی برای محصولاتی که پشتیبانی از آنها را پایان داده نیز وصله منتشر نموده است. از اینجا میتوانید وصله مورد نظر خود را دانلود و نصب نمایید.

در صورتی که امکان بهروزرسانی یا نصب وصله برای شما وجود ندارد میتوان قابلیت SMB را غیر فعال نمود. البته این حالت تنها در مواقع ضروری پیشنهاد میشود؛ زیرا غیر فعال کردن این سرویس امکانات زیادی را مختل میکند. برای یر فعال کردن SMB به صورت زیر باید کدهای زیر در قسمت cmd وارد شوند.

- در ویندوز ۸ و ویندوز سرور 2012

- برای مشاهده وضعیت پروتکل سرور SMB:

- Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

- برای غیرفعال کردن SMBV1 روی سرور SMB:

- Set-SmbServerConfiguration -EnableSMB1Protocol $false

- برای غیرفعال کردن SMBV2 و SMBV3 روی سرور SMB:

- Set-SmbServerConfiguration -EnableSMB2Protocol $false

- برای فعال کردن SMBV1 روی سرور SMB:

- Set-SmbServerConfiguration -EnableSMB1Protocol $true

- برای فعال کردن SMBV2 و SMBV3 روی سرور SMB:

- Set-SmbServerConfiguration -EnableSMB2Protocol $true

- برای مشاهده وضعیت پروتکل سرور SMB:

- در ویندوز ۷، ویستا و ویندوز سرورهای 2008 و 2008 R2

- برای غیرفعال کردن SMBV1 روی سرور SMB:

- Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

- برای غیرفعال کردن SMBV2 و SMBV3 روی سرور SMB:

- Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

- برای فعال کردن SMBV1 روی سرور SMB:

- Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

- برای فعال کردن SMBV2 و SMBV3 روی سرور SMB:

- Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 -Force

- برای غیرفعال کردن SMBV1 روی سرور SMB:

توجه کنید که برای اینکه تنظیمات بالا اعمال شود باید کامپیوتر خود را ریستارت کنید.

مساله ای که مدیران شبکه در قبال این باجافزار باید رعایت کنند بستن دسترسی پروتکل SMB از بیرون از شبکه است. باید ترافیک ورودی روی پورتهای TCP شماره 445، 137 و 139 و همچنین پورتهای 137 و 138 UPD که متعلق به SMB است مسدود شود.

برای جلوگیری از آلودگی به باجافزار و یا دیگر بدافزارها لازم است که نسبت به هر فایل و سندی که برای ما ارسال میشود حساس باشیم و هرگز لینکها و ضمایم ایمیلهایی که از سمت افراد ناشناس برای ما ارسال میشود را باز نکنیم. یک کلیک روی لینک آلوده میتواند کامپیوتر را به این باجافزار آلوده نماید.

تنها راه قطعی مقابله با باجافزارها داشتن نسخههای پشتیبان از فایلها و اطلاعات مهم است. با داشتن یک برنامه مناسب برای گرفتن نسخههای پشتیبان از فایلها و اطلاعات مهم و نگهداری آنها در یک حافظه جانبی مقابله با باجافزار را به سادگی فراهم میکند.

استفاده از نرمافزارهای امنیتی مناسب و قدرتمند مانند آنتیویروسها و فایروالها کمک زیادی به آلوده نشدن به بدافزار میکند. همچنین استفاده از ابزارهای ضد باجافزار که به تازگی رونق یافته نسبت به جلوگیری از آلوده شدن به باجافزار کمک شایانی میکند. اما نکته مهمی که باید همواره به آن توجه داشت توجه کاربر به امنیت خود و وبگردی به صورت امن است.

توجه : براي به روز رساني ويندوز خود از سامانه msupdate استفاده نموده و براي دريافت برروز رساني برروي لينك زير كليك نمايد. پس از برروزرساني توسط اين سامانه حتما سيستم خود را restart نماييد لازم به ذكر است اين سامانه تنها قادر است سيستم عاملهاي داخل دانشگاه را بروزرساني نمايد. http://msupdate.iut.ac.ir

توجه داشته باشيد كه این باج افزار توسط ضدویروس Bitdefender با نام Trojan.Ransom.WannaCryptor.D شناسایی و پاکسازی می گردد.

منبع

https://newsroom.shabakeh.net/18550/wanacrypt0r-analysis.html

http://nsec.ir/news/WannaCry-Ransomware

جدول 1 : تاریخچه سند

|

نسخه |

ویرایش |

تاریخ |

توضیحات |

|

1.0 |

بهاره خشايي |

24/2/96 |

معرفی بيشتر باج افزار |

|

1.1 |

ميثم كشاورزي |

24/2/96 |

معرفی بيشتر باج افزار |

|

|

|

|

|